¿Sabías que los ciberataques en la empresa aumentaron un 130% durante el pasado año en España?

El problema de la ciberdelicuencia y los ciberataques afecta tanto a empresas como a usuarios que sufren el robo de sus datos personales causadas por estos ciberataques. Durante 2016, el Instituto Nacional de Ciberseguridad en España (INCIBE) ha atendido más de 106.000 incidentes de ciberseguridad en ciudadanos y empresas. Por este crecimiento y la preocupación sobre la seguridad en Internet, hemos preparado este blog, donde os queremos mostrar cuales son los ciberatauqes más frecuentes que nos vamos a encontrar en este año:

-

- Ransomware: Es uno de los tipos de software maligno más rentables, y por ese motivo multiplicó su presencia en el año 2016. Este malware bloquea el acceso a ciertos archivos o a una parte del dispositivo infectado, para posteriormente pedir un rescate para liberarlo.

-

- Malware sin archivo: Ya no hace falta que el usuario descargue un archivo peligroso o abra el adjunto de un email que tiene un remitente extraño. Ahora los hackers acceden directamente a la memoria RAM de un dispositivo móvil o un ordenador sin que tengamos que picar en abrir.

-

- Ataques Ddos: En octubre uno de estos ataques bloqueó el acceso a Twitter, Spotify, PlayStation, Netflix… Algunos de los gigantes de internet han sufrido este tipo de ataque. Es un ciberataque muy potente de tumbar un servidor y bloquear el acceso a las páginas webs que aloja.

-

- Phishing: Es el ciberataque más conocido. Consiste en la suplantación de personalidad para el robo de datos personales. Como normal general, estos correos llevan los logos y nombres correctos del remitente, por ejemplo el logo de una entidad bancaria como La Caixa, pero suelen estar redactados de una manera que debería hacer sospechar. Lo más efectivo es borrar ese correo extraño y olvidarse del asunto. Y muy importante… NUNCA facilites datos de ningún tipo a través del correo electrónico.

-

- Aparición de ciberataques de IoT personales. Los usuarios de dispositivos IoT en casa pueden no notar ni incluso advertir que sus monitores de bebé son secuestrados para atacar la web de otra persona. Pero, una vez que los atacantes se hacen con un dispositivo en una red doméstica, pueden comprometer otros dispositivos, como ordenadores portátiles que contienen datos personales importantes. Se prevé que esto suceda más veces, así como más ataques que utilicen cámaras y micrófonos para espiar los hogares de la gente. Los ciberdelincuentes siempre encuentran una forma de obtener beneficios a través de sencillos ciberataques.

-

- Clickjacking, o secuestro de clic, es una técnica maliciosa para engañar a los usuarios con el fin de que revelen información confidencial o tomar control de su dispositivo cuando hacen clic en páginas web aparentemente inocentes que, escondiendo o camuflando botones y diálogos, hacen que los navegantes acepten enviar información o instalar programas. Por ejemplo, imagina que quieres entrar a tu correo electrónico pero, en lugar de eso, estás permitiendo el acceso de tu ordenador a un ladrón.

-

- Spyware, se trata de un software que espía y recopila la información de un ordenador. Tras obtener los datos, los transmite a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

-

- Gusanos, tienen la capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador a gran escala.

-

- Troyano: Se trata de un tipo de programa que, al ejecutarlo, brinda a un atacante el acceso remoto al equipo infectado.

- Adware y malvertising. Un adware es un software que muestra anuncios. “Los adware se instalan generalmente sin que nosotros lo deseemos. Los adware suelen rastrear nuestro uso del ordenador para mostrar publicidad que tiene que ver con nuestras búsquedas en diferentes buscadores o relacionados con los sitios que visitamos. Un ejemplo clásico son las toolbars o barras de herramientas, que contienen anuncios que surgen de la nada y que son muy difíciles de eliminar. El malvertising es también un programa, que si es malicioso, que se oculta en publicidades en páginas de terceros. No hace falta que el usuario se descargue algo ni que haga clic en el anuncio para que esté infectado, basta con tener plugins o software desactualizados o visitar una página que esté infectada.

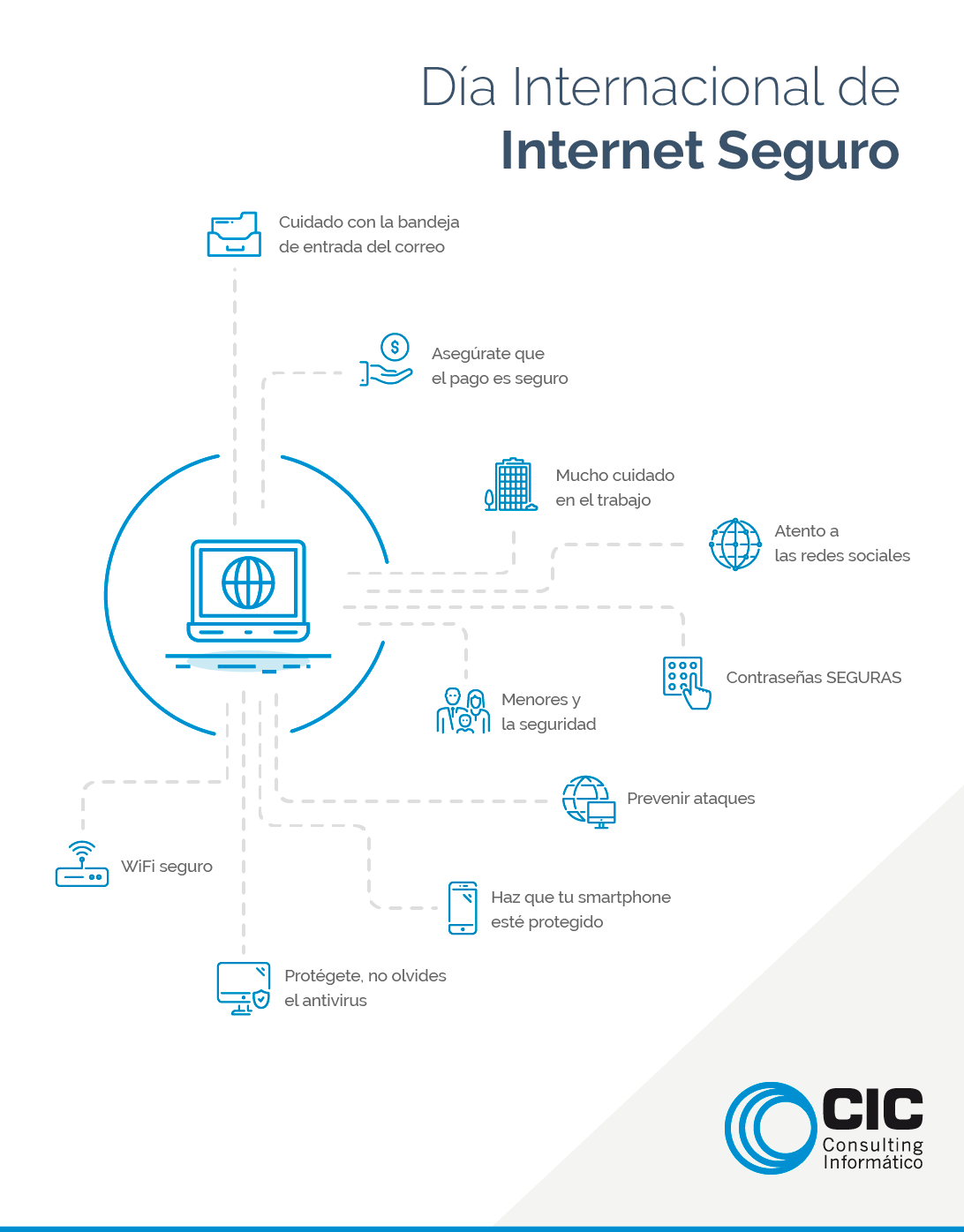

Ante este panorama de ciberdelincuencia y de continuos riesgos en la seguridad de nuestra información, los usuarios deben concienciarse y protegerse. Por eso, como hoy es el Día del Internet Seguro queremos aprovechar los consejos y las diez claves de los expertos de «The Valley Digital Business School» para garantizar la ciberseguridad en red:

¡No te conviertas en una victima de la Ciberdelincuencia!

Desde CIC te ayudamos a conocer el grado de exposición de tu organización a ataques de phishing y concienciar a tus empleados de lo fácil que es ser víctima de un ciberataque.